Column コラム

Column List

【UTMの選び方ガイド】選び方の4つのポイント!

セキュリティ対策は”イタチごっこ”と言われ、常に新たな脅威に迫られるなか、どうしても後追いする形での対策になってしまいます。 しかし、常時セキュリティ対策を万全に保つためとは言え、多くのセキュリティシステムへ投資し続けることは簡単ではありません。 このような課題解決の糸口として多くの企業では『UTM』という選択肢を取っています。 本記事では、「UTMとは何か?」「選び方の基準は?」「どうやって導入する?」などといった、UTMを導入するまでのサポートになるような情報を提供しています。 是非、最後までご一読いただきご参考ください。

【UTMとは何か?】

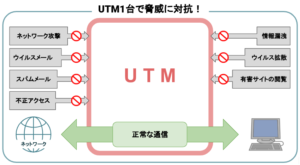

UTMとは「Unified Threat Management(統合脅威管理)」の略称で、多様な脅威に対する包括的な対策を可能としたセキュリティテクノロジーです。

セキュリティを強化する際は、どこか1つのポイントを強化するだけでは脆弱な箇所を狙われてしまうため、全体的な強化を必要とします。

しかし、複数のセキュリティ機器を導入するには数百万とコストの負担が大きく、実際に被害にあうまでは先延ばし・・・なんてこともあるでしょう。

そこで登場したのが、複数の異なるセキュリティ機能を統合した「UTM」です。

UTMによってこれまで必要だった、ウイルス対策や迷惑メール対策、不正アクセス防止効果をひとつのセキュリティ機器で実現することができました。

【UTMが企業に定着した背景】

既に多くの企業でセキュリティ対策が施されているにも関わらず、なぜ多くの企業でUTMの運用が定着しつつあるのか、その背景をいくつか説明します。

《サイバー攻撃の悪質化》

かつては、ファイアウォールやウイルス対策ソフトで十分とされていましたが、技術の進歩とともにセキュリティの脅威も多岐にわたり、現在では企業や個人のデジタルセキュリティに対する懸念が高まっています。

更に、近年爆発的に猛威を振るったランサムウェアの影響も相まって、従来からあるセキュリティソフトとUTMを併用した多層的なセキュリティアプローチが求められるようになりました。

《ビジネスのデジタル化》

これまでアナログで行っていた業務をデジタルへ移行する企業が増えたのもUTMが定着した背景のひとつです。

今まで紙媒体で保管していた資料をデータ化することで業務効率を最大化することに成功した一方、デジタルワールドの脅威に常に晒されることになりました。

更に、クラウドやモバイルの登場でセキュリティ範囲が拡大したことにより、より包括的な対策が必要とされました。

《セキュリティコストの効率化》

これまで複数のセキュリティ機器の導入でかかっていた数百万のコストが、UTMを用いることで数十万まで抑えることができるようになりました。

これにより、予算面においてセキュリティ強化へのハードルが大幅に下がったのもUTMが多くの企業に採用されている背景でもあります。

このような背景により、予算や人的リソースが限られている企業を中心に、セキュリティ対策としてUTMの導入率が高まっています。

しかし、いくらセキュリティ強化コストが抑えられていても、UTMと謳っているからといって適当な物に数十万もの費用は決して簡単に出せるものではありません。

ここからは、UTMの選び方を案内していきますので、これを参考に自社に最適な選択をしましょう。

【UTMを選ぶための4つのポイントとは?】

UTMを選ぶ基準として、初めに以下の4つのポイントから見ていきましょう。

ポイント1:基本スペックを比較する

ポイント2:機能の優先度を確認しよう

ポイント3:コストとパフォーマンスの比較

ポイント4:サービス提供業者のサポート

《基本スペックを比較する》

・対応ユーザー数

UTMの製品ごとに対応できるユーザー数や通信料の違いがあります。

スペックに対してユーザー数が上回ってしまうと、処理性能に負担がかかることで通信速度が低下し、業務に支障をきたす可能性があります。

・スループット数

スループットとは、一定時間あたりに処理できるデータ量の目安で、数が多くなるほど処理能力は高くなり「○○○○Mbps」と表示されます。

ユーザー数とのバランスや社内の通信量、パケット総量に応じたスループット数を選択しましょう。

・セキュリティ機能

UTMには、ファイアウォール、IDS/IPS、Webフィルタリング、アンチスパム、アンチウイルス、アプリケーション制御の6つの代表的なセキュリティ機能を備えています。

製品によってセキュリティレベルが異なったり、得意とする対策に違いがあったりし、その他に必要なオプションの追加もできるため、自社のニーズや併用するセキュリティ対策などを考慮して選択すると良いでしょう。

《操作性の違いを確認しよう》

1台の機器に複数の性能を備えているため、各機能の操作性も選ぶ基準のひとつと言えます。

UTM導入にはコストも手間も少ないと言われていますが、中には各機能の操作性が統一されていないため、多くの手間を要する製品もあります。

操作性に関しては、実際に操作してみないとわからない部分も多く、なかなか比較することが難しい面のため、操作性で気になる方は専門家へ相談してみましょう。

《コストとパフォーマンスの比較》

UTMの費用は、製品の違いや導入形態で変わり、更に実機で使用するアプライアンス型か、実機のないクラウド型かによっても大きく変わります。

UTMを選ぶ際は、コスト面ばかり気にして適正のスペックよりも低い製品を選択すると、処理性能が追いつかず業務に支障をきたしてしまいます。

しかし、反対にスペックが高すぎても無駄にコストをかけてしまう結果になりかねません。

導入するUTMを選ぶ際は、自社の環境に合った適正製品を選出しましょう。

《サービス提供業者のサポート体制》

原則UTMは、24時間常に稼働し続ける必要があるため、万一の際には早急な対応が求められます。

自社内に専門的な知識を持つ担当者がいない場合は特に、導入から運用・保守までフォローが充実している業者から導入すると安心です。

次に、実際にUTMを導入するにはどうすればいいのか、導入までの流れを紹介します。

【UTM導入の流れ】

弊社へUTMのお問い合わせをされた場合は、以下の手順でご案内しています。

Step1:ヒアリング

初めにお客様の現状とご要望をお伺いします。

過去に発生した事件や事故、トラブルだけではなく、ご不安に感じられていることなどがあればお教えください。

Step2:現地調査

専任の担当者が現地での調査を行います。

Step3:お見積り提出

ヒアリング内容と現地調査の結果を分析し、最適なUTMの紹介と御見積書を提出します。

Step4:ご契約

導入形態をお選び頂き、工事日とお支払い方法を定めます。

Step5:設置工事

1~2時間程度の設置工事を行います。

工事中は一時的にネットへの接続ができなくなりますので、休日や夜間の工事も承ります。

Step6:保守・アフターフォロー

保守サービスも用意しており、担当者が継続してアフターフォローにあたります。

【UTMを導入するなら】

個人情報や金融資産の取扱いについて、益々難しくなった現代ではセキュリティ対策は重要な問題のひとつになりました。

多くの企業では、手遅れになる前の保険としてセキュリティ機器を導入しています。

しかし、あまりにも専門的な分野でよくわからずハードルが高いと感じる方や、多機能な性能で注目を集めている反面、その機能の多さからどのUTMを選択すればいいのかわからないという声も多く上がっています。

弊社では、数種類ものUTMを取り扱ているプロフェッショナルとして、お客様のニーズに沿った最適な製品の紹介をしています。

UTMの導入はもちろん、UTMとは何か?といったご質問も承っておりますので、お気軽にお問い合わせください。

アルファーテクノ編集部

株式会社アルファーテクノの編集部です。